opensshdを用いたsshサーバの構築

sshサーバについて

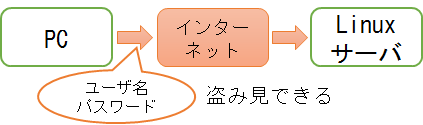

Linuxではユーザ名とパスワードでログインします。 しかしながら、インターネットを介してこのログインを実行すると、 ユーザ名やパスワードなど通信の内容を他人に盗み見られてしまい、 不正にアカウントを利用される可能性が高くなります。

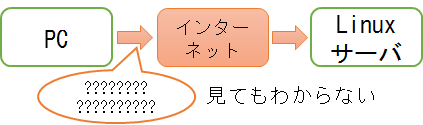

sshサーバは、インターネットを介したログインでも通信の内容を盗み見られないように暗号化するためのサーバです。 sshを使ってもユーザ名とパスワードがわかれば不正なアカウントを利用される点はかわりませんが、 少なくともユーザ名とパスワードをインターネット上に直接送ることはなくなります。

opensshdは、Linuxで標準的に使われているsshサーバです。

sshd のオプション

ここでは、sshdのコマンドラインオプションの一部を紹介します。 sshdはコンフィグファイルが必須となっていますので、 通常、sshサーバの設定はコンフィグファイルを利用して行います。| -4 | sshサーバをIPv4限定で動作させる。 |

| -6 | sshサーバをIPv6限定で動作させる。 |

| -f config | sshサーバのコンフィグファイル名を指定する。デフォルトは /etc/ssh/sshd_config |

| -p port | sshサーバが使うTCPポート番号を指定する。 |

| -T | コンフィグファイルの確認を行い、デフォルト値も含めた完全なコンフィグファイルの内容を表示して終了する。 |

| -t | コンフィグファイルとホストキーの確認を行って終了する。コンフィグファイルが正しいなら、何も表示されない。 |

| -o option | コンフィグに記述できるオプションをコマンドラインで与える。 |

コンフィグファイルの内容

設定項目はたくさんあります。 少なくとも、攻撃されやすいオプションは無効化しておくと良いでしょう。重要な項目

攻撃のされやすさに大きくかかわる項目を以下に集めました。| Port | TCPポートを指定する。デフォルトでは22であるが頻繁に攻撃されるため、別のポートを指定したほうが良い。 |

| Protocol | sshのプロトコルバージョンを指定する。2のみを指定する。カンマ区切りで1と2を指定可能であるが、1はセキュリティ問題が見つかったため使われていない。 |

| PubkeyAuthentication | パブリック鍵によるログインを許可するなら"yes"、そうでなければ"no"を指定する。 |

| RSAAuthentication | sshプロトコル1のRSAログインを許可するか。通常は"no"を指定する。 |

| HostbasedAuthentication | 指定されたホストからのログインを無条件で許可するか。通常は"no"を指定する。 |

| KerberosAuthentication | "yes"に設定すると、Kerberosと呼ばれるログイン認証を使う。 |

| PasswordAuthentication | ユーザ名とパスワードを使ったログインを許可するのであれば"yes"、そうでなければ"no"を指定する。 |

| GSSAPIAuthentication | GSSAPIと呼ばれるAPIを使ったログインを許可するのであれば"yes"、そうでなければ"no"を指定する。 |

| RhostsRSAAuthentication | 指定されたホストからのログインを無条件で許可するか。通常は"no"を指定する。 |

| ChallengeResponseAuthentication | PAMがyesのとき、PAMを使ったログインを許可するなら"yes"、そうでなければ"no"を指定する。 |

| PermitRootLogin | ルートユーザのログインを許可するか。通常は"no"を指定する。 |

| PermitEmptyPasswords | 空のパスワードによるログインを許可するなら"yes"、そうでなければ"no"を指定する。 |

好みに応じた項目

以下の項目は、好みに応じて設定すると良いでしょう。| AddressFamily | "any"、"inet"、"inet6"のいずれかを指定する。 |

| AllowAgentForwarding | Agent Forwardingを使うなら"yes"、そうでなければ"no"を指定する。 |

| AllowTcpForwarding | TCPポートのForwardingを使うなら"yes"、そうでなければ"no"を指定する。 |

| AllowUsers | スペース区切りの、sshでログイン可能なユーザ名一覧を指定する。 |

| ChrootDirectory | ログインしてきたユーザにchrootを適用するなら、chroot先ディレクトリのパスを指定する。 |

| DenyUsers | スペース区切りの、sshでのログインを拒否するユーザ名一覧。AllowUsersよりも優先される。 |

| PermitUserEnvironment | セキュリティ上の理由で通常は"no"を指定する。"yes"に設定すると、ログイン時に~/.ssh/environmentに書かれた環境変数を取り込む。 |

| UsePAM | LinuxのPAMと呼ばれる共通ライブラリを使ってログイン認証するなら"yes"、そうでなければ"no"を指定する。 |

| X11Forwarding | X11 TCPポートのForwardingを使うなら"yes"、そうでなければ"no"を指定する。 |

| LogLevel | ログの出力量を制御する。FATAL、ERROR、INFO、VERBOSEなど。デフォルトはINFO。 |

| SyslogFacility | syslogに種類するログの種類を指定する。AUTH、USER、DAEMONなど。デフォルトはAUTH。 |

| UsePrivilegeSeparation | sshサーバへの攻撃対策として、sshサーバ自身を特権分離モードで動かすか。"yes"を指定する。 |

| IgnoreRhosts | "yes"であれば.rhostsと.shostsを無視する。/etc/hosts.equivと/etc/ssh/shosts.equivはこの設定の影響を受けない。 |

| IgnoreUserKnownHosts | "yes"であれば~/.ssh/known_hostsを無視する。 |

| LoginGraceTime | この時間が経過してもログインできなければ通信を切断する。デフォルトは120秒。 |

| StrictModes | "yes"であれば、ログインの直前にhomeディレクトリ等のディレクトリパーミッション設定が正しいかチェックする。 |

| PrintLastLog | "yes"であれば、ログイン時に前回のログイン情報を表示する。デフォルトで"yes"になっている。 |

| Subsystem | サブシステム名(現在はsftpのみ有効)と、その起動コマンドを与える。 |

| HostKey | サーバのプライベート鍵を与える。プライベート鍵のパーミッションは600か400に設定しておく。複数の鍵を与えるにはHostKey複数回与えれば良い。 |

コンフィグファイルの例

コンフィグファイルは、例えば次のように記述できます。 最低でもTCPのポート番号を変更し、使わないログイン認証はnoに設定しておきます。 ここでは例としてTCPのポート番号を10022としましたが、別の番号を利用したほうが良いでしょう。以下の例ではPasswordAuthenticationをyesにしています。 ユーザのパブリック鍵登録が完了した時点で、PasswordAuthenticationはnoに変更すると良いでしょう。

#ではじまる行はコメントとして扱われます。

Port 10022

Protocol 2

UsePrivilegeSeparation yes

StrictModes yes

PubkeyAuthentication yes

PasswordAuthentication yes

RSAAuthentication no

HostbasedAuthentication no

RhostsRSAAuthentication no

ChallengeResponseAuthentication no

KerberosAuthentication no

GSSAPIAuthentication no

PermitRootLogin no

PermitEmptyPasswords no

AllowAgentForwarding no

AllowTcpForwarding no

X11Forwarding no

PrintLastLog yes

Subsystem sftp /usr/lib/openssh/sftp-server

UsePAM yes

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

ログイン時の処理(ユーザ向け)

おおよそ以下のようなことをしています。パブリック鍵の登録方法(ユーザ向け)

パブリック鍵として、デフォルトでは ~/.ssh/authorized_keys と ~/.ssh/authorized_keys2 がチェックされます。 このファイル形式は次の通りです。パブリック鍵(sshプロトコルバージョン2)は、次の情報をスペースで区切って記述します。 パブリック鍵を1行で記述するため、1行は非常に長くなります。

| オプション | カンマ区切りのオプションです。なくてもかまいません。 |

| 鍵の種類 | "ssh-dss","ssh-rsa","ecdsa-sha2-nistp256","ecdsa-sha2-nistp384","ecdsa-sha2-nistp521","ssh-ed25519" |

| base64形式の鍵 | base64と呼ばれるテキストに変換された鍵データ |

| コメント | 自由記述部分です。sshdはこの部分を使いません。 |

| from="pattern" | 接続元として許可するリモートホスト名かIPアドレスをpatternに指定する。 |

| no-port-forwarding | TCPポートのフォワーディングを無効にする。 |

| no-X11-forwarding | X11 TCP接続のフォワーディングを無効にする。 |

| no-user-rc | ~/.ssh/rcを無効にする。 |

sshの鍵のうち、攻撃に対して強いのは521ビット以上のECDSAのようです。 PuTTYのようにECDSAが使えないソフトを利用する場合は、 鍵として4096ビット以上のRSAを選択すると良いでしょう。

opensshを使って鍵を作りたい場合は、次のコマンドで作成できます。 1行目はECDSA、2行目はRSAの鍵を作成する例です。

% ssh-keygen -t ecdsa -b 521

% ssh-keygen -t rsa -b 4096